No ambiente de TI contemporâneo, a gestão de vulnerabilidades tornou-se um dos pilares da estratégia de segurança das organizações. A complexidade dos ambientes com cloud, híbrido, dispositivos móveis, IoT e trabalho remoto, eleva o número, a variedade e a velocidade das vulnerabilidades que surgem. Para o gestor de vulnerabilidades, essa realidade representa duas grandes dores: visibilidade insuficiente e capacidade de resposta limitada.

O desafio da visibilidade e da priorização

Um dos primeiros obstáculos que a gestão de vulnerabilidades enfrenta é que “o que não é visto, não pode ser gerenciado”. Ainda vemos muitas organizações que não possuem um inventário atualizado de ativos, ou que ignoram sistemas legados ou dispositivos fora do domínio, um vetor de risco crítico. Sem esse mapeamento, a priorização torna-se quase arbitrária, e os esforços de correção, muitas vezes, são mal alocados.

Do ponto de vista de mitigação de riscos cibernéticos, dois aspectos se destacam:

- Cobertura de ativos: garantir que todos os endpoints, servidores, dispositivos IoT, aplicações e containers estejam sob visibilidade.

- Classificação de vulnerabilidades: diferenciar o que é “risco máximo imediato” do que é “importante, mas pode aguardar” (por exemplo, vulnerabilidades com exploit conhecido, ou em sistemas expostos externamente).

Uma falha recorrente na gestão de vulnerabilidades é tratar todas as falhas com o mesmo nível de urgência ou estabelecer cronogramas longos demais para correção. Nesse cenário, a prioridade ideal deve considerar contexto de negócio, exposição, exploitabilidade e compensações existentes.

Quando a correção imediata não é possível e o que fazer

Nem sempre é possível corrigir ou aplicar patches imediatamente. Sistemas críticos, janelas limitadas, dependências de fornecedores ou até incompatibilidades podem impedir a ação imediata. A pergunta que se impõe, então, é: o que a organização faz enquanto a correção não é aplicada?

Aqui entram estratégias de mitigação de riscos cibernéticos que devem ser parte integrante da gestão de vulnerabilidades:

- Segmentação de rede e microsegmentação: limitar o raio de alcance de uma possível exploração.

- Controle de acesso baseado em risco: restringir privilégios e acessos para sistemas vulneráveis até a correção.

- Compensações técnicas e operacionais: monitoramento intensificado, isolamento temporário, controles adicionais.

- Automação e orquestração de resposta: aplicar medidas rápidas e repetíveis para reduzir a janela de exposição.

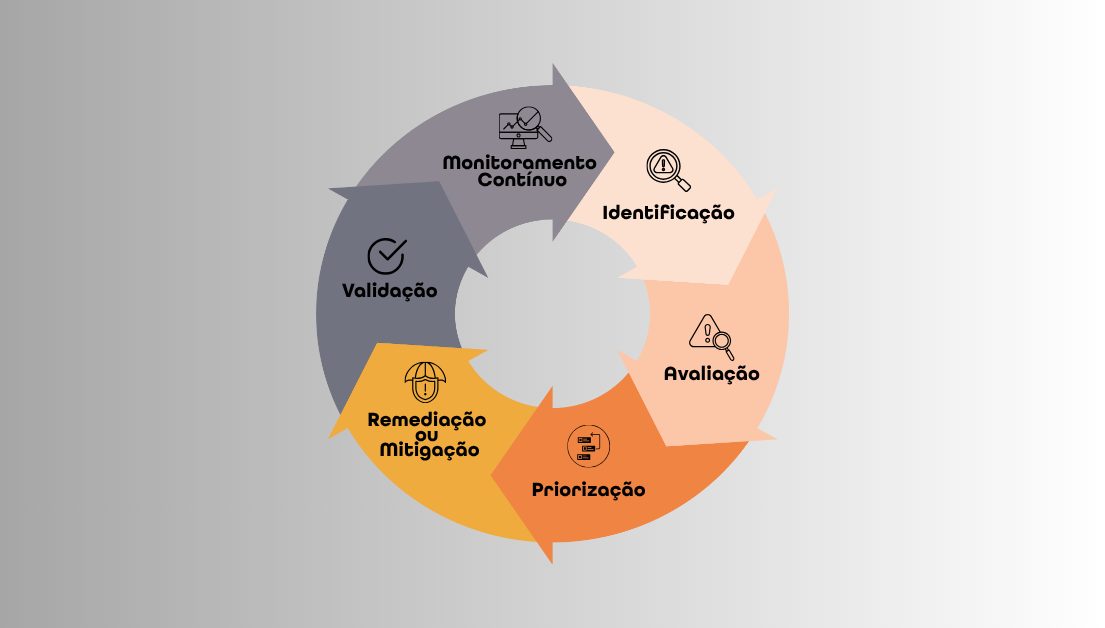

Essas práticas devem estar integradas ao ciclo de gestão: descoberta → priorização → correção/mitigação → validação → monitoramento contínuo.

Estrutura recomendada para uma gestão de vulnerabilidades eficaz

Para o gestor responsável, uma abordagem estruturada e cíclica é essencial. As organizações mais maduras seguem um ciclo bem definido e repetitivo, que garante governança e agilidade no tratamento de vulnerabilidades.

O ciclo da gestão de vulnerabilidades

A gestão de vulnerabilidades deve ser tratada como um ciclo contínuo, não como uma ação pontual. A imagem a seguir ilustra as seis etapas principais desse processo, adotadas por líderes do setor de segurança da informação:

- Identificação: Descoberta de ativos e vulnerabilidades em toda a infraestrutura.

- Avaliação: Análise de severidade, exploitabilidade e impacto de negócio.

- Priorização: Definição do que deve ser tratado primeiro com base em risco real.

- Remediação ou mitigação: Aplicação de patches ou estratégias compensatórias.

- Validação: Verificação da eficácia da ação tomada.

- Monitoramento Contínuo: Repetição constante do ciclo com novos dados e ameaças.

Principais dores do gestor de vulnerabilidades e como superá-las

A prática mostra que a maioria dos gestores enfrentam desafios similares, que se repetem em diferentes setores e tamanhos de empresa.

Exemplos de desafios:

Desafio 1: “Temos tantas vulnerabilidades que não sabemos por onde começar.”

Solução: Aplicar a regra de 20/80, concentrar esforços nas vulnerabilidades que representam 80% do risco. Usar classificação baseada em contexto (exploit, exposição, criticidade).

Desafio 2: “Não conseguimos corrigir todos os sistemas, há muitos legados.”

Solução: Adotar estratégias de mitigação temporária e documentada, combinada com comunicação clara ao negócio sobre exposição residual.

Desafio 3: “Faltam recursos e automação, ainda fazemos tudo manualmente.”

Solução: Investir em automação da correção, detecção e priorização. A Ivanti, parceira da TPS IT, oferece soluções como o Ivanti Neurons for Patch Management e o Ivanti Neurons for Risk-Based Vulnerability Management, que automatizam e priorizam o ciclo de resposta com base em risco real.

Desafio 4: “Medimos correção, mas não exposição real ao risco.”

Solução: Monitorar KPIs como tempo médio de exposição (MTTR), número de vulnerabilidades abertas com exploit, e impacto potencial ao negócio. Dashboards com dados visuais são essenciais para justificar ações e investimentos.

A importância da automação e da integração de ferramentas

A automação de segurança é uma das palavras-chave secundárias que se tornam vitais quando falamos de escala e consistência. A correção manual de vulnerabilidades é inviável em ambientes modernos, principalmente em empresas com centenas ou milhares de ativos.

Ferramentas modernas de gestão de vulnerabilidades precisam integrar:

- Discovery de ativos (inclusive shadow IT)

- Análise de risco baseada em contexto

- Ações automáticas de correção ou mitigação

- Visão unificada e dashboards gerenciais

A TPS IT, com mais de 25 anos de experiência em tecnologia e parceira oficial da Ivanti, oferece soluções que atendem a todo o ciclo de gestão de vulnerabilidades, dando visibilidade à correção. Com as plataformas Ivanti Neurons, sua empresa ganha automação, inteligência e controle sobre riscos reais.

Tendências e cenários que ampliam o desafio

Alguns contextos que estão transformando a forma como a gestão de vulnerabilidades precisa ser conduzida:

- Ambientes em nuvem e DevOps: vulnerabilidades em código, containers e infraestrutura como código (IaC) exigem ferramentas nativas de integração.

- Supply chain e software de terceiros: dependências ocultas podem introduzir riscos que não são visíveis pela TI tradicional.

- Expansão do conceito Zero Trust: a gestão de vulnerabilidades se integra a estratégias de segmentação e acesso mínimo contínuo.

- Regulações e compliance: frameworks como LGPD, ISO 27001, NIST e CIS Controls exigem controle formal sobre gestão de vulnerabilidades.

Maturidade, processo e parceria

A gestão de vulnerabilidades não é apenas uma função técnica, ela é uma função estratégica. Sua maturidade representa a capacidade da organização de responder de forma eficiente, segura e documentada às ameaças cibernéticas em evolução.

Adotar um ciclo contínuo de gestão, apoiado por automação, priorização e integração, reduz não só o risco técnico, mas também o risco reputacional e regulatório.

Se sua organização deseja evoluir nesse processo com mais segurança e visibilidade, a TPS IT está pronta para apoiar, com consultoria, implementação e suporte contínuo através das soluções Ivanti.

Quer melhorar sua gestão de vulnerabilidades? Fale com nossos especialistas: tpsit.com.br/contato

Acompanhe a TPS IT no LinkedIn.